ohyourgod

Senior Member

Giả sử có 1 router chạy Mikrotik để nhà, văn phòng và khi ra ngoài cần dùng điện thoại để truy cập về LAN, lấy tài liệu, in ấn, xem camera, không cần mở port.

Router cần chạy mikrotik v7 và đã cấu hình pppoe truy cập internet bình thường.

Các giao thức VPN PPTP và L2TP hiện tại Android, IOS đã dừng hỗ trợ, IPSEC thì cấu hình rất phức tạp.

(Tham khảo hướng dẫn kết nối Wireguard từ máy tính tới mikrotik)

Giải pháp nhanh gọn là dùng VPN Wireguard, hướng dẫn này gồm từng bước tạo và kết nối wireguard từ điện thoại (tạm thời chưa dùng QR hay import file để hiểu rõ hơn các bước cấu hình, tiện cho sửa lỗi về sau:

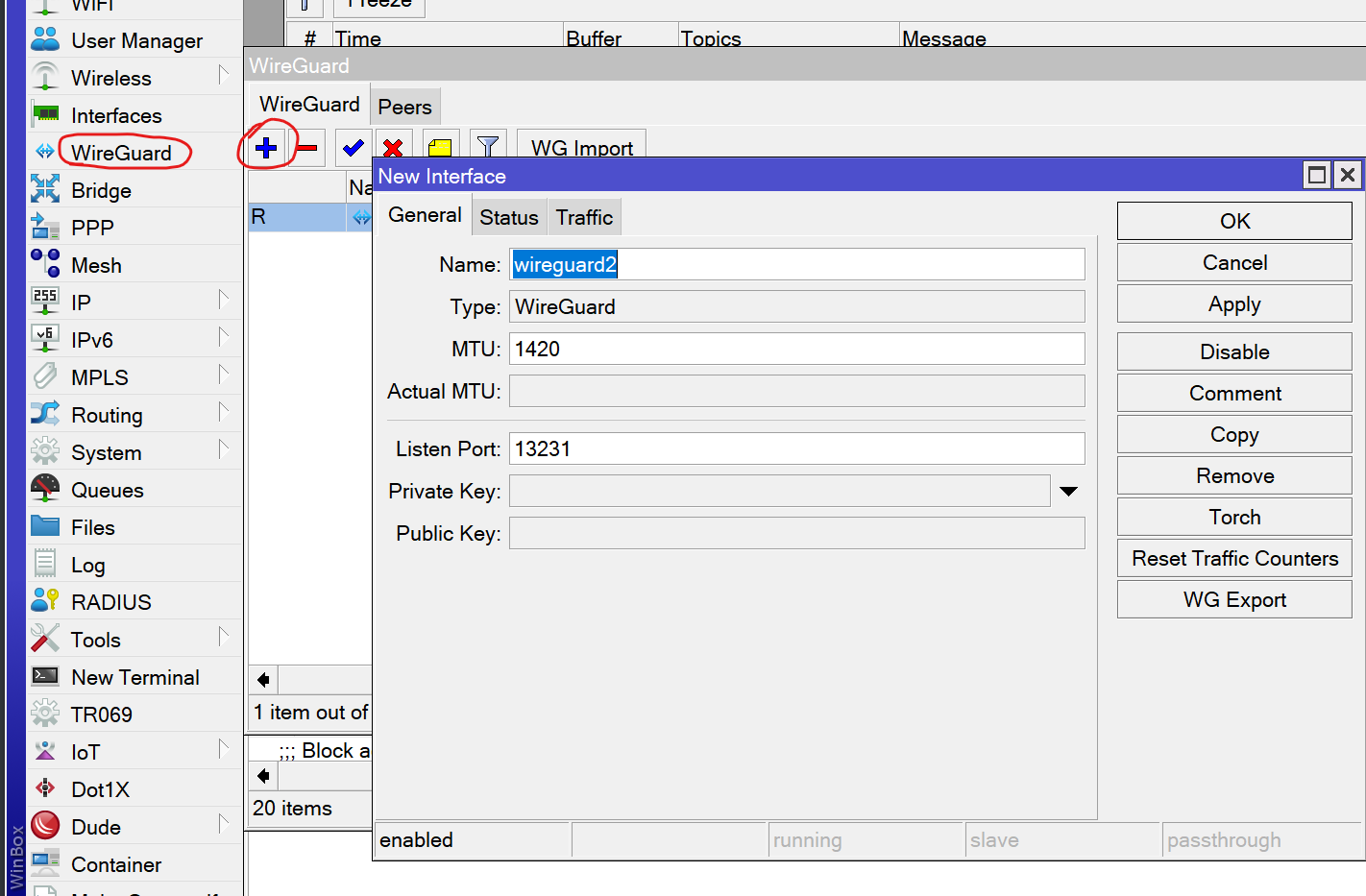

Bước 1. Tại winbox/ wireguard, tạo 1 New Interface với tên bất kì:

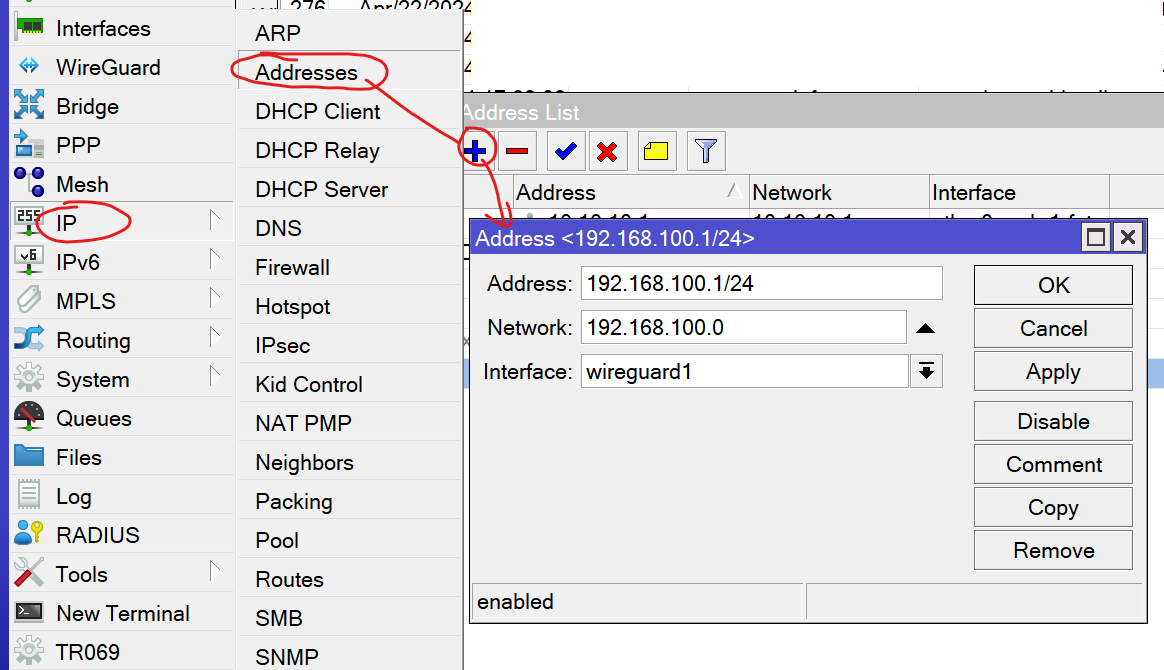

Bước 2. Tạo 1 IP Address List dành riêng cho wireguard cho dễ quản lý, địa chỉ bất kì, không trùng lặp là được, interface chọn wireguard interface đã tạo ở b1

Bước 3. Tải ứng dụng wireguard trên mobile về, Bấm +, create from scratch, copy public key vào đâu đó, chưa save vội.

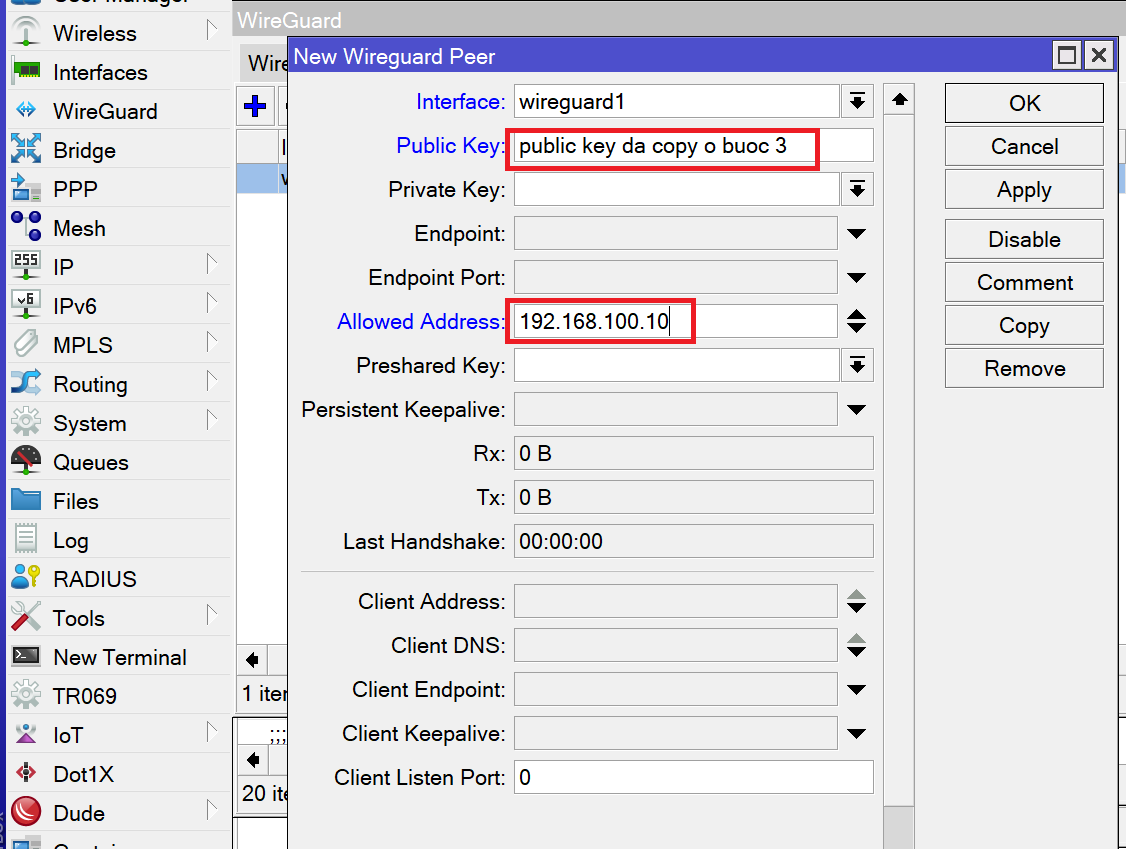

Bước 4, tại router, wireguard / peers, add new wireguard peer

Dán public key ở bước 3 trên điện thoại vào đây, Allowed Address là IP sẽ cấp cho peer này khi nó kết nối (cần nằm trong subnet đã tạo ở B2), Apply

Tại tab Wireguard, copy public key ở đây

Bước 5, Trở lại app wireguard mobile bấm add peer ở phía dưới để mở rộng menu, cấu hình như hình rồi Save:

Bước 6, tại IP / Firewall, chain input, protocal udp, cho phép dst port 13231 (listen port ở bước 1), action = accept, OK rồi kéo nó lên đầu danh sách trước drop

Bước 7, Bây giờ từ điện thoại đã có thể kết nối thành công bằng 4G tới router qua wireguard rồi, nếu điện thoại chưa có quyền truy cập vào file sharing, máy in, webserver... trong LAN thì cần srcnat masquerade address list (tạo ở bước 2) như sau:

Kết quả, toàn quyền truy cập mạng LAN ở nhà từ xa thông qua 4G, có thể stream video 1080 bluray chất lượng cao

Router cần chạy mikrotik v7 và đã cấu hình pppoe truy cập internet bình thường.

Các giao thức VPN PPTP và L2TP hiện tại Android, IOS đã dừng hỗ trợ, IPSEC thì cấu hình rất phức tạp.

(Tham khảo hướng dẫn kết nối Wireguard từ máy tính tới mikrotik)

Giải pháp nhanh gọn là dùng VPN Wireguard, hướng dẫn này gồm từng bước tạo và kết nối wireguard từ điện thoại (tạm thời chưa dùng QR hay import file để hiểu rõ hơn các bước cấu hình, tiện cho sửa lỗi về sau:

Bước 1. Tại winbox/ wireguard, tạo 1 New Interface với tên bất kì:

Bước 2. Tạo 1 IP Address List dành riêng cho wireguard cho dễ quản lý, địa chỉ bất kì, không trùng lặp là được, interface chọn wireguard interface đã tạo ở b1

Bước 3. Tải ứng dụng wireguard trên mobile về, Bấm +, create from scratch, copy public key vào đâu đó, chưa save vội.

Bước 4, tại router, wireguard / peers, add new wireguard peer

Dán public key ở bước 3 trên điện thoại vào đây, Allowed Address là IP sẽ cấp cho peer này khi nó kết nối (cần nằm trong subnet đã tạo ở B2), Apply

Tại tab Wireguard, copy public key ở đây

Bước 5, Trở lại app wireguard mobile bấm add peer ở phía dưới để mở rộng menu, cấu hình như hình rồi Save:

Bước 6, tại IP / Firewall, chain input, protocal udp, cho phép dst port 13231 (listen port ở bước 1), action = accept, OK rồi kéo nó lên đầu danh sách trước drop

Bước 7, Bây giờ từ điện thoại đã có thể kết nối thành công bằng 4G tới router qua wireguard rồi, nếu điện thoại chưa có quyền truy cập vào file sharing, máy in, webserver... trong LAN thì cần srcnat masquerade address list (tạo ở bước 2) như sau:

Kết quả, toàn quyền truy cập mạng LAN ở nhà từ xa thông qua 4G, có thể stream video 1080 bluray chất lượng cao

Last edited: