ohyourgod

Senior Member

Tình huống: Bạn có 1 router mikrotik (v7) và Nas hoặc ổ cứng mạng, máy in, camera, tài liệu các thứ để ở nhà. Khi đi làm mang theo laptop windows chạy wifi chùa, 4G và muốn truy cập về mạng LAN ở nhà.

(Xem thêm Hướng dẫn Wireguard cho Điện thoại và Mikrotik)

Thực tế đã có nhiều hướng dẫn dùng VPN L2TP hay PPTP cho mikrotik - windows rồi, nhưng về an toàn và tin cậy thì có thể xem xét dùng Wireguard.

Sau đây là hướng dẫn kết nối máy tính windows tới mikrotik qua Wireguard. Đây là hướng dẫn cơ bản, sẽ không import file, qr hay dùng auto generate script để hiểu rõ hơn và tiện cho sữa lỗi về sau.

Bước 2. Tạo 1 IP Address List dành riêng cho wireguard cho dễ quản lý, địa chỉ bất kì, không trùng lặp là được, interface chọn wireguard interface đã tạo ở b1

Bước 3. Tải ứng dụng wireguard desktop về Installation - WireGuard (https://www.wireguard.com/install)

Add new empty tunnel, mặc định app sẽ tạo hộ Public và Private key, không đụng vào private key, không chia sẻ ra ngoài.

Copy Public key vào đâu đó. Chưa cần Save vội.

Bước 4, Tại router, mục Wireguard / Peers, add new wireguard peer

Interface chọn cái đã tạo ở B1, dán public key copy từ app wireguard bước 3 vào Public Key, tự chọn Allowed Address là IP sẽ cấp cho peer này khi nó kết nối (cần nằm trong subnet đã tạo ở B2), Apply

Vẫn tại đây, mở tab Wireguard, copy mục Public key vào đâu đó

Bước 5, Trở về App Wireguard desktop, dán thêm code sau vào

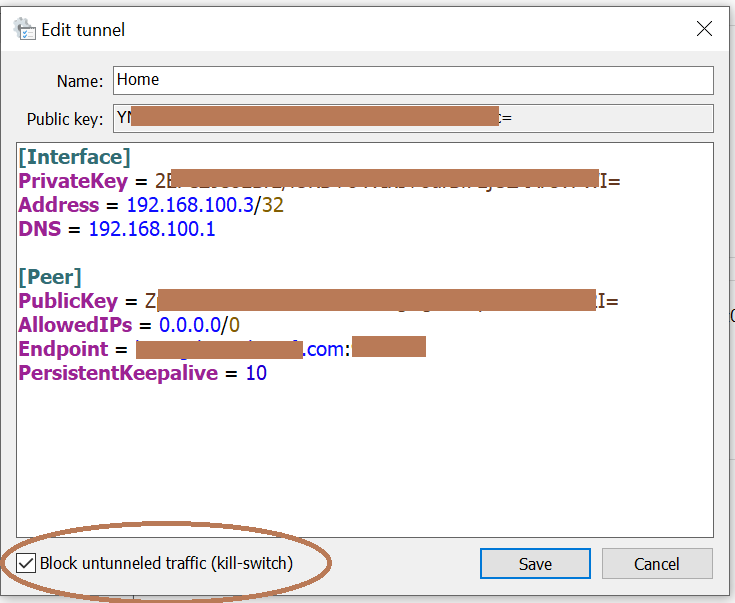

Cấu hình giờ trông như sau, có thể chọn mục Kill-switch để nếu kết nối VPN bị rớt thì sẽ ngắt mạng, chứ không dùng mạng gốc.

Save lại

Bước 6 Tại IP / Firewall, chain input, protocal udp, cho phép dst port 13231 (listen port ở bước 1), action = accept, OK rồi kéo nó lên đầu danh sách trước drop

Bước 7, Bây giờ từ máy tính đã có thể kết nối thành công bằng 4G hay wifi chùa tới router qua Wireguard rồi, nếu vẫn chưa có quyền truy cập vào file sharing, máy in, webserver... trong LAN thì cần srcnat masquerade address list (tạo ở bước 2) như sau:

Kết quả: Kết nối thành công về mạng LAN ở nhà, giống như đang ngồi ở nhà luôn, có thể share file, in ấn vô tư.

Phần ping là Test với kết nối mạng hotspot Wintel.

Phần speedtest là cáp quang; Mạng gốc: 250 Mbps, qua Wireguard tới mạng 1000MB (cùng Hà Nội) vẫn 250 Mbps, khác biệt không đáng kể

(Xem thêm Hướng dẫn Wireguard cho Điện thoại và Mikrotik)

Thực tế đã có nhiều hướng dẫn dùng VPN L2TP hay PPTP cho mikrotik - windows rồi, nhưng về an toàn và tin cậy thì có thể xem xét dùng Wireguard.

Sau đây là hướng dẫn kết nối máy tính windows tới mikrotik qua Wireguard. Đây là hướng dẫn cơ bản, sẽ không import file, qr hay dùng auto generate script để hiểu rõ hơn và tiện cho sữa lỗi về sau.

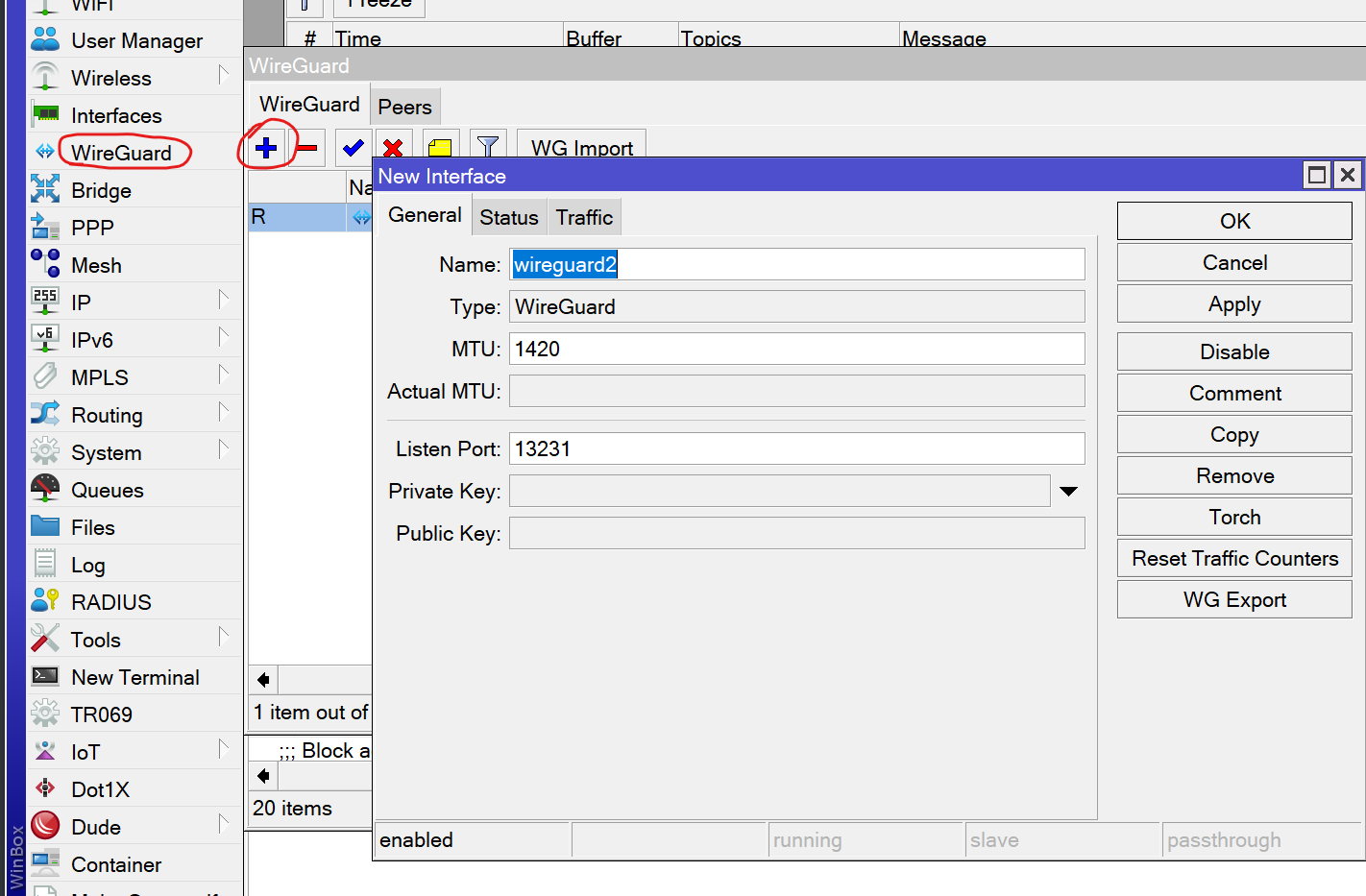

Bước 1. Tại Winbox/ wireguard, tạo 1 New Interface với tên bất kì, listen port mặc định hoặc tuỳ ý. Nếu đã có interface từ trước rồi thì không cần tạo thêm, có thể dùng nhiều peer trên 1 interface.Yêu cầu:

Router Mikrotik chạy V7 đã cấu hình internet, lan ok cả rồi, IP tĩnh hoặc DDNS, không cần mở port, CGNAT cũng được, DHCP Client hay LTE cũng được, không nhất thiết là PPPoE.

Máy tính client có thể cài được app Wireguard, có kết nối internet bất kì.

Độ khó: Chỉ tương đương vận hành máy giặt, tủ lạnh là có thể làm được

Bước 2. Tạo 1 IP Address List dành riêng cho wireguard cho dễ quản lý, địa chỉ bất kì, không trùng lặp là được, interface chọn wireguard interface đã tạo ở b1

Bước 3. Tải ứng dụng wireguard desktop về Installation - WireGuard (https://www.wireguard.com/install)

Add new empty tunnel, mặc định app sẽ tạo hộ Public và Private key, không đụng vào private key, không chia sẻ ra ngoài.

Copy Public key vào đâu đó. Chưa cần Save vội.

Bước 4, Tại router, mục Wireguard / Peers, add new wireguard peer

Interface chọn cái đã tạo ở B1, dán public key copy từ app wireguard bước 3 vào Public Key, tự chọn Allowed Address là IP sẽ cấp cho peer này khi nó kết nối (cần nằm trong subnet đã tạo ở B2), Apply

Vẫn tại đây, mở tab Wireguard, copy mục Public key vào đâu đó

Bước 5, Trở về App Wireguard desktop, dán thêm code sau vào

Code:

Address = 192.168.100.10/32 #Thay bằng Allowed Address ở Bước 4

DNS = 192.168.100.1 #Hoặc 8.8.8.8 tuỳ ý

[Peer]

PublicKey = ABCXYZ1234 #Thay cái này bằng Public Key copy ở bước 4

AllowedIPs = 0.0.0.0/0 #Để chấp nhận tất cả IP

Endpoint = IP Tĩnh hoặc tênmiền.ddns.com:13231 #13231 là Listen Port tạo ở bước 1

PersistentKeepalive = 10Save lại

Bước 6 Tại IP / Firewall, chain input, protocal udp, cho phép dst port 13231 (listen port ở bước 1), action = accept, OK rồi kéo nó lên đầu danh sách trước drop

Bước 7, Bây giờ từ máy tính đã có thể kết nối thành công bằng 4G hay wifi chùa tới router qua Wireguard rồi, nếu vẫn chưa có quyền truy cập vào file sharing, máy in, webserver... trong LAN thì cần srcnat masquerade address list (tạo ở bước 2) như sau:

Kết quả: Kết nối thành công về mạng LAN ở nhà, giống như đang ngồi ở nhà luôn, có thể share file, in ấn vô tư.

Phần ping là Test với kết nối mạng hotspot Wintel.

Phần speedtest là cáp quang; Mạng gốc: 250 Mbps, qua Wireguard tới mạng 1000MB (cùng Hà Nội) vẫn 250 Mbps, khác biệt không đáng kể

Last edited: