Chào các giám đốc,

Định viết lâu lắm rồi mà cơm áo gạo tiền, dịch covy cản trở sở thích xiaolin trên vót của chủ tịch. Tưởng 16/4/2020 cho thả cửa ai ngờ vẫn cấm cản các kiểu. Kiểu gì cũng đói nên thôi cho đói luôn, ngồi viết xíu về homelab ở nhà chủ tịch.

Bài khá dài, chủ tịch không post 1 lèo hết được vì còn phải chỉnh sửa nữa, các giám đốc đọc ko hiểu sẽ có các giám đốc khác trả lời giúp chủ tịch nghen.

Chủ tịch có gì?

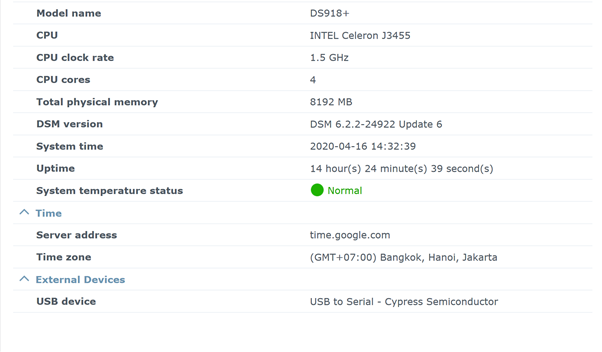

1 con syno fake luôn update phiên bản mới nhất với cấu hình: J3455-itx, RAM DDR3. Đã chỉnh 1 vài thông số trong BIOS để đạt hiệu năng cao nhất cho syno.

Bootloader bản 1.04b đã mod xíu, không dùng usb mồi, nói chung bật nguồn tự chạy nhưng mất khoảng 10p (nếu mất điện đột ngột) để hoàn tất boot. Giá con này chủ tịch mua hơn 1 năm giá khá cao vì… case u-nas rất cứng, đẹp có đệm cao su hay gì mà sờ mượt lắm.

Hồi trước chủ tịch có hướng dẫn các giám đốc cách dùng IP động cho syno thông qua domain do cloudflare quản lý. Bây giờ chủ tịch cho hết về pfsense để quản lý việc đó.

>>> Syno <<<

> Dùng DDNS Cloudflare cập nhật IP động cho syno.

1. Giám đốc vào cloudflare, click vào domain muốn dùng cho syno. Cụ thể ở đây là chutich.net

2. Chọn DNS - tạo subdomain, ví dụ nas.chutich.net

3. Chọn Overview. Kéo xuống sẽ thấy: 2 API gồm: Zone ID & Account ID. Copy Zone ID.

4. Click Get API token. Tìm & Copy Global API Key.

5. Dùng ssh đăng nhập account admin ở syno. Gõ lệnh sau:

curl -X GET "https://api.cloudflare.com/client/v4/zones/*Zone ID*/dns_records" \

-H "X-Auth-Email: *email*" \

-H "X-Auth-Key: *Global API Key*" \

-H "Content-Type: application/json"

6. Nó liệt kê ra 1 đống API, các giám đốc kiếm đúng API của nas.chutich.net copy nó lại. Gọi là *Zone ID*

sudo wget https://raw.githubusercontent.com/joshuaavalon/SynologyCloudflareDDNS/master/cloudflareddns.sh -O /sbin/cloudflaredns.sh

7. sudo chmod +x /sbin/cloudflaredns.sh

8. sudo echo "[Cloudflare]">>/etc.defaults/ddns_provider.conf \ <---- sau đó bấm Enter

9. sudo echo " modulepath=/sbin/cloudflaredns.sh">>/etc.defaults/ddns_provider.conf \ <---- sau đó bấm Enter

10. sudo echo " queryurl=https://www.cloudflare.com/">>/etc.defaults/ddns_provider.conf <---- sau đó bấm Enter

11. Vào DDNS Control panel ở syno, chọn Cloudflare khai báo theo từng mục trên đó gồm subdomain, email, Global API Key.

Mà thôi, dài dòng quá rồi, chủ tịch chuyển qua pfsense quản lý tập trung cho gọn (sau này có thể cho nó phình to ra hơn và chạy High Availability Sync có chết 1 con pfsense nào vẫn còn mấy con dự phòng chẳng sợ. Giám đốc nào vẫn còn quan tâm chuyện ip động trên syno chịu khó tìm lại bài cũ của chủ tịch nhé, có ghi cụ thể rồi.

>>> ESXi <<<

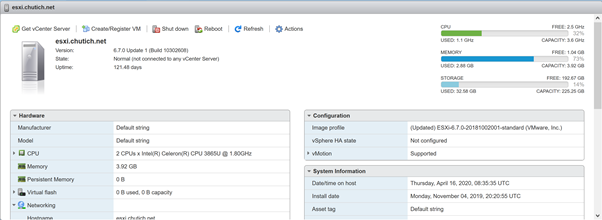

Cấu hình chủ tịch chạy esxi rất cùi, link tại đây: https://forums.voz.vn/showthread.php?t=7660132

Các giám đốc tự cài đi nha. Ví dụ này chủ tịch gán nic5 (ở ngoài sẽ ghi là lan 6) cho esxi theo cấu hình chủ tịch đang sử dụng.

IP: 192.168.1.2

GW: 192.168.1.1

VLAN: 4095.

Coi như tạm ổn vụ esxi, giám đốc cắm cáp vào cổng lan 6, khai báo tạm IP tĩnh cho máy tính ví dụ là 192.168.1.10 GW 192.168.1.1 và vào 192.168.1.2 để đăng nhập root vào esxi.

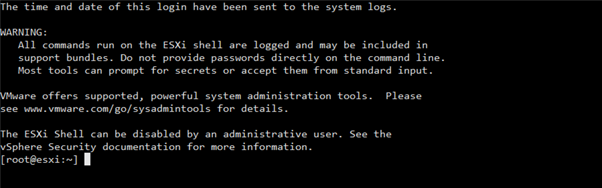

Bước tiếp theo vào Manage, kiếm chỗ nào ssh kích hoạt nó lên để sau này ko cần cắm màn hình vào esxi để lọ mọ nữa. Kết nối ssh nó sẽ ra như hình này là chuẩn.

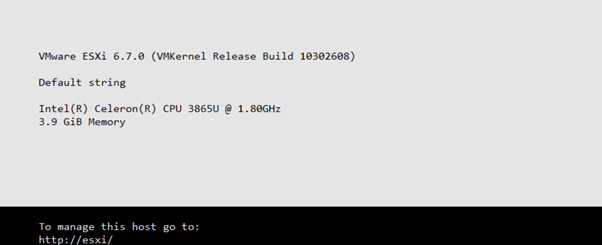

Gõ lệnh dcui sẽ ra bảng dưới y như đang ngồi trực tiếp tại esxi.

Mặc định ở Networking – virtual switches sẽ có 1 vSwitch0 gán với nic5 đã khai báo khi cài đặt esxi. Giờ giám đốc phải làm tối thiểu 3 vswitch gồm: WAN gán nic0 (lan 1), LAN gán nic4 (lan 5), DMZ không gán gì hết (món này quan trọng lắm nhé, dùng phát triển sau này).

Tương tự, qua Port groups tạo WAN gán với switch WAN, LAN, DMZ. (Món WAN dùng để cheat luôn nhé! Cài mikrotik hay pfsense gì cheat được hết, mikrotik ko cần dài dòng, cứ gán cmn vào là cheat khỏi dòng lệnh vrrp gì luôn.)

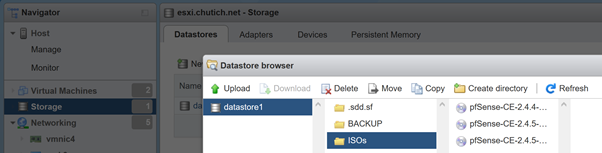

Bước tiếp theo vào Storage – Datastore browser, tạo folder ISOs cho dễ sau này. Làm như hình và up file iso cài đặt lên đó:

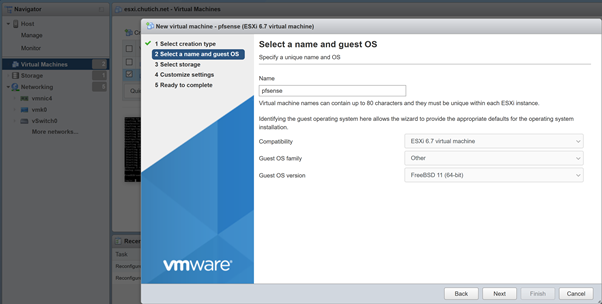

Click Virtual Machines – Create như hình:

Nó sẽ ra như hình dưới:

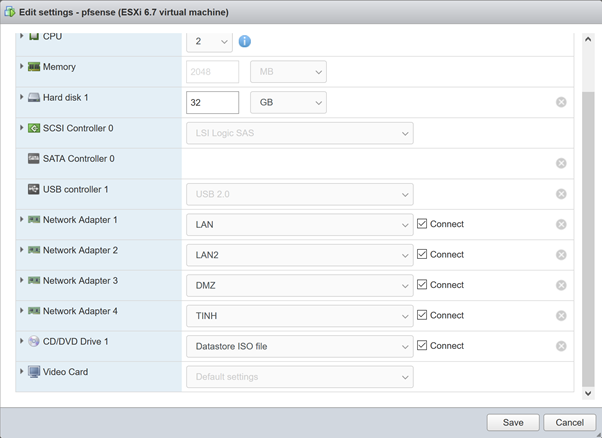

Hard disk có ít để ít, nhiều để nhiều, tiết kiệm thì chọn thin (tức là xài đến đâu nó tính đến đó, còn mặc định là thick, nó lấy trước 32GB + 32GB cache nữa là mất mẹ nó 64GB ổ ssd).

Network adapter nhớ chọn E1000e.

CD/DVD Drive 1 thì mount đến file iso đã upload ở trên.

Xong hết thì bật nguồn máy ảo pfsense và cài đặt. Khi cài đặt lưu ý chọn ZFS và SWAP RAM lên 4GB để sau này tính tiếp. Giám đốc nào dư RAM ko cần bận tâm món này.

>>> PFSENSE <<<

Trước khi cấu hình cho pfsense, giám đốc vào System > Package Manager > Available Packages cài các gói sau: acme, haproxy-devel, openvpn-client-export, pfblockerng-devel. Và làm theo hướng dẫn dưới:

1. Assign Interfaces cho đúng nic.

2. Set interfaces IP address cho lớp mạng LAN.

3. Chọn 8. Gõ: pfctl -d Enter. Tạm disable firewall. (nếu dùng trong LAN ko cần phải disable).

4a. System / Advanced / Admin Access. <- Cấu hình giao diện.

WebGUI login messages - Tick.

Secure Shell Server - Tick.

Console menu - Tick. Save.

4b.Vào System / Advanced / Miscellaneous. Tắt gửi ID Device.

Netgate Device ID - Tick. Save.

5. Interfaces / Interface Assignments. Chọn cổng mạng khai báo WAN_TINH & WAN_GD3 (nếu có). <- Khai báo WAN PPPOE.

Block private networks and loopback addresses - Untick.

Block bogon networks - Untick. Save.

6. System / General Setup. <- Cấu hình DNS Server list.

DNS Servers:

1.1.1.1 WAN

8.8.8.8 WAN

DNS Server Override & Disable DNS Forwarder - Untick.

Dashboard Columns: 3

Interfaces Sort - Tick. Save.

7. Services / DNS Resolver / General Settings. <- DNS Over TLS

A. Tại Custom options: thêm dòng code dưới.

forward-zone:

name: "."

forward-ssl-upstream: yes

forward-addr: 1.1.1.1@853

forward-addr: 1.0.0.1@853

Save.

B. Tại Host Overrides: thêm

Host: nas

Domain: chutich.net

IP Address: 192.168.1.99

Save.

8. Firewall / NAT / Port Forward. Add. <- Chặn DNS port 53, buộc phải qua router pfsense.

Interface: LAN

Protocol: TCP/UDP

Destination: Inver match - Tick. LAN address

Destination port range: DNS.

Redirect target IP: 127.0.0.1

Redirect target port: DNS.

NAT reflection: DISABLE.

Save.

9. Firewall / Rules / Floating. Add.

Action: Block.

Interface: Chọn hết WAN.

Direction: out

Address Family: IPv4.

Protocol: TCP/UDP.

Destination Port Range: DNS.

Save.

10a. System / Cert. Manager / CAs. Add. Tên OVPN_CA <- Tạo cert OpenVPN Server & Client.

10b. System / Cert. Manager / Certificates. Add.

Method: Crete an internal Certificate. Tên OVPN_Cert

Certificate Type: Server Certificate. Save.

10c. VPN / OpenVPN / Wizard. Add. <- Lưu ý mục Interface chọn đúng WAN.

Type of Server: Local User Access.

Certificate Authority: OVPN_CA

Certificate: OVPN_Cert

10d. VPN / OpenVPN / Servers. Edit.

Description: Remote User.

IPv4 Tunnel Network: 10.0.8.0/24

Redirect IPv4 Gateway: Tick.

Concurrent connections: 30

Dynamic IP: Tick.

DNS Server enable: Tick. DNS Server 1: 192.168.1.1

Block Outside DNS: Tick.

Force DNS cache update: Tick.

Save.

10e. Traffic from clients to server (Firewall Rule: Tick) & Traffic from clients through VPN (OpenVPN Rule: Tick).

10f. VPN / OpenVPN / Clients. Add.

Server host or address: gõ domain vào.

Server port: 1194.

Description: OVPN_Client

User Authentication Settings. Nhập username & password.

TLS Configuration: Tick.

Automatically generate a TLS Key: Tick.

Peer Certificate Authority: OVPN_CA

Enable NCP: Tick.

Save.

11a. Firewall / pfBlockerNG / Wizard. <- Cài chặn ads

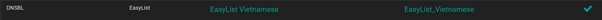

11b. Firewall / pfBlockerNG / Feeds. Kéo xuống vị trí này và click vào

Nó sẽ chuyển đến như này và bật ON.

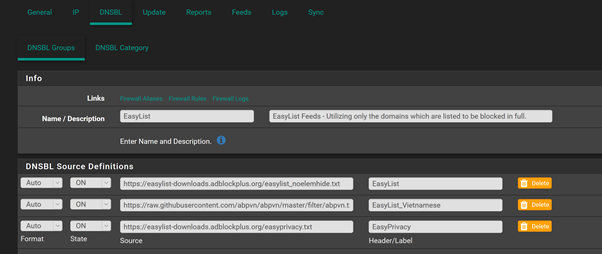

11d. Firewall / pfBlockerNG / DNSBL / DNSBL Groups. Add. <- Thêm chặn ads VN

Name / Description: HostsVN

Format: AUTO

State: ON

Source: https://github.com/bigdargon/hostsVN/raw/master/hosts

Header/Label: HostsVN

Action: Unbound

Update Frequency: Once a day

Save.

12a. Interfaces - Interface Assignments. Add cổng WAN. Đặt tên modem_WAN

12b. Vào modem_WAN, IPv4: IP của modem. Save. (Ví dụ IP LAN modem là: 192.168.0.1 thì đặt 192.168.0.2/24). Save.

12c. Firewall - NAT - Outbound. Add,chọn interface: modem_WAN. Source: Network: 192.168.1.0/24 (IP của pfsense) Destination: Network: IP 192.168.0.0/24. Save.

Định viết lâu lắm rồi mà cơm áo gạo tiền, dịch covy cản trở sở thích xiaolin trên vót của chủ tịch. Tưởng 16/4/2020 cho thả cửa ai ngờ vẫn cấm cản các kiểu. Kiểu gì cũng đói nên thôi cho đói luôn, ngồi viết xíu về homelab ở nhà chủ tịch.

Bài khá dài, chủ tịch không post 1 lèo hết được vì còn phải chỉnh sửa nữa, các giám đốc đọc ko hiểu sẽ có các giám đốc khác trả lời giúp chủ tịch nghen.

Chủ tịch có gì?

1 con syno fake luôn update phiên bản mới nhất với cấu hình: J3455-itx, RAM DDR3. Đã chỉnh 1 vài thông số trong BIOS để đạt hiệu năng cao nhất cho syno.

Bootloader bản 1.04b đã mod xíu, không dùng usb mồi, nói chung bật nguồn tự chạy nhưng mất khoảng 10p (nếu mất điện đột ngột) để hoàn tất boot. Giá con này chủ tịch mua hơn 1 năm giá khá cao vì… case u-nas rất cứng, đẹp có đệm cao su hay gì mà sờ mượt lắm.

Hồi trước chủ tịch có hướng dẫn các giám đốc cách dùng IP động cho syno thông qua domain do cloudflare quản lý. Bây giờ chủ tịch cho hết về pfsense để quản lý việc đó.

>>> Syno <<<

> Dùng DDNS Cloudflare cập nhật IP động cho syno.

1. Giám đốc vào cloudflare, click vào domain muốn dùng cho syno. Cụ thể ở đây là chutich.net

2. Chọn DNS - tạo subdomain, ví dụ nas.chutich.net

3. Chọn Overview. Kéo xuống sẽ thấy: 2 API gồm: Zone ID & Account ID. Copy Zone ID.

4. Click Get API token. Tìm & Copy Global API Key.

5. Dùng ssh đăng nhập account admin ở syno. Gõ lệnh sau:

curl -X GET "https://api.cloudflare.com/client/v4/zones/*Zone ID*/dns_records" \

-H "X-Auth-Email: *email*" \

-H "X-Auth-Key: *Global API Key*" \

-H "Content-Type: application/json"

6. Nó liệt kê ra 1 đống API, các giám đốc kiếm đúng API của nas.chutich.net copy nó lại. Gọi là *Zone ID*

sudo wget https://raw.githubusercontent.com/joshuaavalon/SynologyCloudflareDDNS/master/cloudflareddns.sh -O /sbin/cloudflaredns.sh

7. sudo chmod +x /sbin/cloudflaredns.sh

8. sudo echo "[Cloudflare]">>/etc.defaults/ddns_provider.conf \ <---- sau đó bấm Enter

9. sudo echo " modulepath=/sbin/cloudflaredns.sh">>/etc.defaults/ddns_provider.conf \ <---- sau đó bấm Enter

10. sudo echo " queryurl=https://www.cloudflare.com/">>/etc.defaults/ddns_provider.conf <---- sau đó bấm Enter

11. Vào DDNS Control panel ở syno, chọn Cloudflare khai báo theo từng mục trên đó gồm subdomain, email, Global API Key.

Mà thôi, dài dòng quá rồi, chủ tịch chuyển qua pfsense quản lý tập trung cho gọn (sau này có thể cho nó phình to ra hơn và chạy High Availability Sync có chết 1 con pfsense nào vẫn còn mấy con dự phòng chẳng sợ. Giám đốc nào vẫn còn quan tâm chuyện ip động trên syno chịu khó tìm lại bài cũ của chủ tịch nhé, có ghi cụ thể rồi.

>>> ESXi <<<

Cấu hình chủ tịch chạy esxi rất cùi, link tại đây: https://forums.voz.vn/showthread.php?t=7660132

Các giám đốc tự cài đi nha. Ví dụ này chủ tịch gán nic5 (ở ngoài sẽ ghi là lan 6) cho esxi theo cấu hình chủ tịch đang sử dụng.

IP: 192.168.1.2

GW: 192.168.1.1

VLAN: 4095.

Coi như tạm ổn vụ esxi, giám đốc cắm cáp vào cổng lan 6, khai báo tạm IP tĩnh cho máy tính ví dụ là 192.168.1.10 GW 192.168.1.1 và vào 192.168.1.2 để đăng nhập root vào esxi.

Bước tiếp theo vào Manage, kiếm chỗ nào ssh kích hoạt nó lên để sau này ko cần cắm màn hình vào esxi để lọ mọ nữa. Kết nối ssh nó sẽ ra như hình này là chuẩn.

Gõ lệnh dcui sẽ ra bảng dưới y như đang ngồi trực tiếp tại esxi.

Mặc định ở Networking – virtual switches sẽ có 1 vSwitch0 gán với nic5 đã khai báo khi cài đặt esxi. Giờ giám đốc phải làm tối thiểu 3 vswitch gồm: WAN gán nic0 (lan 1), LAN gán nic4 (lan 5), DMZ không gán gì hết (món này quan trọng lắm nhé, dùng phát triển sau này).

Tương tự, qua Port groups tạo WAN gán với switch WAN, LAN, DMZ. (Món WAN dùng để cheat luôn nhé! Cài mikrotik hay pfsense gì cheat được hết, mikrotik ko cần dài dòng, cứ gán cmn vào là cheat khỏi dòng lệnh vrrp gì luôn.)

Bước tiếp theo vào Storage – Datastore browser, tạo folder ISOs cho dễ sau này. Làm như hình và up file iso cài đặt lên đó:

Click Virtual Machines – Create như hình:

Nó sẽ ra như hình dưới:

Hard disk có ít để ít, nhiều để nhiều, tiết kiệm thì chọn thin (tức là xài đến đâu nó tính đến đó, còn mặc định là thick, nó lấy trước 32GB + 32GB cache nữa là mất mẹ nó 64GB ổ ssd).

Network adapter nhớ chọn E1000e.

CD/DVD Drive 1 thì mount đến file iso đã upload ở trên.

Xong hết thì bật nguồn máy ảo pfsense và cài đặt. Khi cài đặt lưu ý chọn ZFS và SWAP RAM lên 4GB để sau này tính tiếp. Giám đốc nào dư RAM ko cần bận tâm món này.

>>> PFSENSE <<<

Trước khi cấu hình cho pfsense, giám đốc vào System > Package Manager > Available Packages cài các gói sau: acme, haproxy-devel, openvpn-client-export, pfblockerng-devel. Và làm theo hướng dẫn dưới:

1. Assign Interfaces cho đúng nic.

2. Set interfaces IP address cho lớp mạng LAN.

3. Chọn 8. Gõ: pfctl -d Enter. Tạm disable firewall. (nếu dùng trong LAN ko cần phải disable).

4a. System / Advanced / Admin Access. <- Cấu hình giao diện.

WebGUI login messages - Tick.

Secure Shell Server - Tick.

Console menu - Tick. Save.

4b.Vào System / Advanced / Miscellaneous. Tắt gửi ID Device.

Netgate Device ID - Tick. Save.

5. Interfaces / Interface Assignments. Chọn cổng mạng khai báo WAN_TINH & WAN_GD3 (nếu có). <- Khai báo WAN PPPOE.

Block private networks and loopback addresses - Untick.

Block bogon networks - Untick. Save.

6. System / General Setup. <- Cấu hình DNS Server list.

DNS Servers:

1.1.1.1 WAN

8.8.8.8 WAN

DNS Server Override & Disable DNS Forwarder - Untick.

Dashboard Columns: 3

Interfaces Sort - Tick. Save.

7. Services / DNS Resolver / General Settings. <- DNS Over TLS

A. Tại Custom options: thêm dòng code dưới.

forward-zone:

name: "."

forward-ssl-upstream: yes

forward-addr: 1.1.1.1@853

forward-addr: 1.0.0.1@853

Save.

B. Tại Host Overrides: thêm

Host: nas

Domain: chutich.net

IP Address: 192.168.1.99

Save.

8. Firewall / NAT / Port Forward. Add. <- Chặn DNS port 53, buộc phải qua router pfsense.

Interface: LAN

Protocol: TCP/UDP

Destination: Inver match - Tick. LAN address

Destination port range: DNS.

Redirect target IP: 127.0.0.1

Redirect target port: DNS.

NAT reflection: DISABLE.

Save.

9. Firewall / Rules / Floating. Add.

Action: Block.

Interface: Chọn hết WAN.

Direction: out

Address Family: IPv4.

Protocol: TCP/UDP.

Destination Port Range: DNS.

Save.

10a. System / Cert. Manager / CAs. Add. Tên OVPN_CA <- Tạo cert OpenVPN Server & Client.

10b. System / Cert. Manager / Certificates. Add.

Method: Crete an internal Certificate. Tên OVPN_Cert

Certificate Type: Server Certificate. Save.

10c. VPN / OpenVPN / Wizard. Add. <- Lưu ý mục Interface chọn đúng WAN.

Type of Server: Local User Access.

Certificate Authority: OVPN_CA

Certificate: OVPN_Cert

10d. VPN / OpenVPN / Servers. Edit.

Description: Remote User.

IPv4 Tunnel Network: 10.0.8.0/24

Redirect IPv4 Gateway: Tick.

Concurrent connections: 30

Dynamic IP: Tick.

DNS Server enable: Tick. DNS Server 1: 192.168.1.1

Block Outside DNS: Tick.

Force DNS cache update: Tick.

Save.

10e. Traffic from clients to server (Firewall Rule: Tick) & Traffic from clients through VPN (OpenVPN Rule: Tick).

10f. VPN / OpenVPN / Clients. Add.

Server host or address: gõ domain vào.

Server port: 1194.

Description: OVPN_Client

User Authentication Settings. Nhập username & password.

TLS Configuration: Tick.

Automatically generate a TLS Key: Tick.

Peer Certificate Authority: OVPN_CA

Enable NCP: Tick.

Save.

11a. Firewall / pfBlockerNG / Wizard. <- Cài chặn ads

11b. Firewall / pfBlockerNG / Feeds. Kéo xuống vị trí này và click vào

Nó sẽ chuyển đến như này và bật ON.

11d. Firewall / pfBlockerNG / DNSBL / DNSBL Groups. Add. <- Thêm chặn ads VN

Name / Description: HostsVN

Format: AUTO

State: ON

Source: https://github.com/bigdargon/hostsVN/raw/master/hosts

Header/Label: HostsVN

Action: Unbound

Update Frequency: Once a day

Save.

12a. Interfaces - Interface Assignments. Add cổng WAN. Đặt tên modem_WAN

12b. Vào modem_WAN, IPv4: IP của modem. Save. (Ví dụ IP LAN modem là: 192.168.0.1 thì đặt 192.168.0.2/24). Save.

12c. Firewall - NAT - Outbound. Add,chọn interface: modem_WAN. Source: Network: 192.168.1.0/24 (IP của pfsense) Destination: Network: IP 192.168.0.0/24. Save.

giờ chưa có nhu cầu nên chưa mò, học để khi nào có cần thì triển

giờ chưa có nhu cầu nên chưa mò, học để khi nào có cần thì triển

)

)